Crytek – az Egregor csoport újabb áldozatot követelt a 2020 szeptemberében kezdődött kiberbiztonsági támadássorozatában. A szóban forgó áldozat a jól ismert játékfejlesztő és kiadó. Megerősítették, hogy az Egregor zsarolóvírus-banda 2020 októberében betört a hálózatukba.

A támadás következtében számos rendszert és fájlt titkosítottak, az ügyfelek személyes adatait ellopták, majd később kiszivárogtatták őket a dark weben. A vállalat a hónap elején az érintetteknek küldött levélben beszélt a támadásról.

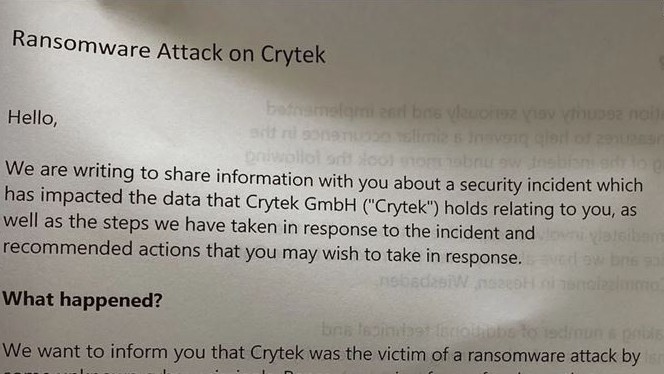

A BleepingComputernek köszönhetően láthatjuk a levél tartalmát is:

A Crytek igyekezett lekicsinyelni az adatvédelmi incidens hatását, mondván, hogy „magát a weboldalt nehéz volt azonosítani […] így becslésünk szerint csak nagyon kevesen fognak tudomást venni róla”. Nem csak ezt, hanem azt is feltételezték, hogy a kiszivárgott adatok letöltése túl sokáig tartott volna, és azok, akik megpróbálták letölteni az ellopott adatokat, elrettentek a „hatalmas kockázat” miatt, hogy a kiszivárgott dokumentumokba ágyazott rosszindulatú szoftverekkel veszélyeztethetik a rendszerüket.

Gyenge érvek és rendszer

Mármint, ez mind szép és jó, de a virtuális gépek nem okkal léteznek? Arról nem is beszélve, hogy a BleepingComputer cikk szerzője is felvet egy jogos érvet, hogy az ilyen fenyegető szereplők hajlamosak eladni ezeket az adatokat más kiberbűnözőknek. Elég, ha emlékszünk rá, mi történt a CD Projekt REDdel, amikor saját kiberbiztonsági incidensükbe keveredtek.

Mindenesetre az Egregor által az adatszivárgási oldalukra felvett adatok között szerepeltek a következők:

- WarFace-hez kapcsolódó fájlok

- a Crytek törölt Arena of Fate MOBA játéka

- A hálózati működésükre vonatkozó információkat tartalmazó dokumentumok

Ha esetleg kíváncsiak lennétek, igen, az aljas csoport más játékgyártó cégeket is megtámadott. A Ubisoft is az áldozatok között volt, akiket még 2020 októberében érintettek. A csoport olyan fájlokat osztott meg, amelyek azt sugallták, hogy náluk van az akkor készülő Watch Dogs: Legion és Arena of Fate játék forráskódja.

Maga az Egregor arról ismert, hogy zsarolóprogramjaikkal több vállalatot is megtámadtak. Ők voltak az egyik olyan fenyegetés, amely kihasználta a COVID-19 járvány okozta hirtelen tömeges függőséget a digitális infrastruktúrától. Ha figyelembe vesszük, hogy néhány támadásuk az egészségügyi ágazatot érintette, még több értelme van tartani tőlük (vagy levadászni őket – a szerk.)

Ami magát a zsarolóvírust illeti, ez a Sekhmet ransomware és a Maze zsarolóvírus módosított változata. A támadásokra jellemző a brutális, mégis rendkívül hatékony kettős zsarolási taktika. Az UpGuard szerint a kiberbűnözői csoport érzékeny adatokat tör fel, titkosítva azokat, hogy az áldozat ne tudjon hozzáférni. Ezután a sikeres exfiltráció bizonyítékaként közzéteszik a kompromittált adatok egy részhalmazát a dark weben.

Az áldozatot ezután egy váltságdíjfizetési felszólítással hagyják, amelyben arra utasítják, hogy 3 napon belül fizessen ki egy meghatározott összeget, hogy megakadályozzák a további személyes adatok közzétételét a sötét weben. Vagy, tudod, hogy esetleg más bűnszervezeteknek adják el. Ha a váltságdíjat az ultimátum lejárta előtt kifizetik, a lefoglalt adatok teljes visszafejtése megtörténik.

Mindezen információkat azért emelem ki, hogy megmutassam, hogy a Crytek próbálkozásai az incidens lekicsinyítésre egyáltalán nem állnak meg. Ez egy jelentős kiberbiztonsági támadás volt, amely a Crytek számos ügyfelének az adatait fenyegeti. Egyelőre a legjobb, ha továbbra is szorosabban tartod a kezedben a személyes adataidat. Az ilyen jellegű adatok rengeteg ember számára értékesnek számítanak, te pedig, gondolom, nem szeretnéd, ha rossz kezekbe kerülnének.

Forrás: WCCFTECH